¿Qué es el Vulnerability Risk Rating (VRR)?

El VRR (Vulnerability Risk Rating) es una métrica utilizada en ciberseguridad que cuantifica el nivel de riesgo potencial asociado a una vulnerabilidad específica dentro de los sistemas de una organización.

IVANTI Neurons for Patch Management ofrece enfoque avanzado, basado en Vulnerability Risk Rating (VRR), para medir y priorizar el riesgo adversarial de vulnerabilidades tanto en infraestructura como en aplicaciones, superando las limitaciones de estándares tradicionales como CVSS.

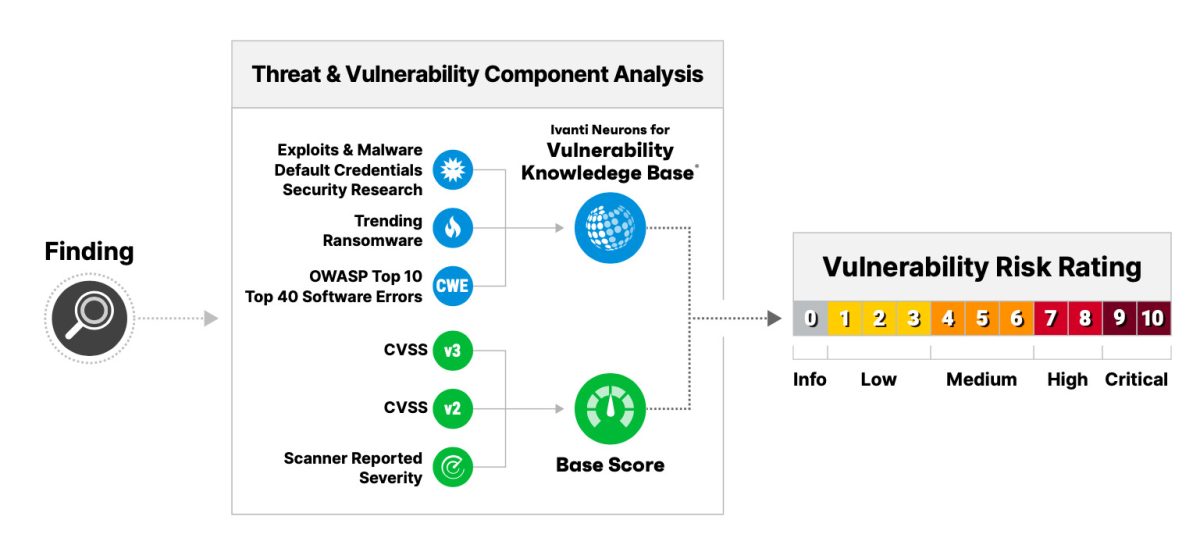

El VRR es una métrica de riesgo que asigna a cada vulnerabilidad un puntaje numérico entre 0 y 10, representando el nivel de amenaza que dicha vulnerabilidad implica para una empresa u organización. Cuanto mayor es el valor, mayor es el riesgo asociado. Este sistema utiliza y correlaciona datos de múltiples fuentes y metodologías, como el Common Vulnerability Scoring System (CVSS), Common Weakness Enumeration (CWE), OWASP Top 10, inteligencia de amenazas de código abierto, investigaciones especializadas y tendencias de amenazas emergentes.

Componentes del VRR

El VRR considera varios factores para proporcionar una evaluación más precisa y contextualizada del riesgo:

- Explotabilidad: Evalúa la facilidad con la que un atacante podría aprovechar la vulnerabilidad, incluyendo la complejidad técnica del ataque y los privilegios necesarios.

- Impacto: Analiza las consecuencias de una posible explotación sobre la confidencialidad, integridad y disponibilidad de los sistemas afectados.

- Contexto ambiental: Tiene en cuenta las condiciones específicas del entorno de la organización, como los controles de seguridad existentes y la importancia de los activos vulnerables.

- Factores temporales: Considera cambios en el riesgo debido a la aparición de nuevos.

Metodología de cálculo del VRR

Para asignar el VRR a una vulnerabilidad, Ivanti Neurons sigue estos pasos principales:

- Identifica el factor de amenaza y determina la puntuación base usando CVSS v3 (o v2 cuando no está disponible).

- Si la vulnerabilidad carece de un CVE, se utiliza la severidad reportada por el scanner, normalizada en la escala 0–10.

- Correlaciona parámetros críticos como: exploits y malware conocidos, amenazas en tendencia, ransomware, presencia en OWASP Top 10, posicionamiento en la lista Top 40 de CWE, investigaciones de seguridad y credenciales por defecto.

- Todos estos factores se integran en una base de datos propietaria, Vulnerability Knowledge Base, alimentada por Ivanti Neurons.

- Finalmente, estos parámetros se introducen en algoritmos que asignan valores numéricos y calculan el VRR final, clasificando la vulnerabilidad en grupos de severidad: Crítica, Alta, Media, Baja o Informativa.

Diferencias clave frente a otros métodos como CVSS

A diferencia de modelos como CVSS, el VRR incorpora información adicional en tiempo real y contexto específico, lo que permite priorizar eficazmente las acciones de remediación según el riesgo real para la empresa. Esto resulta en una clasificación dinámica, proactiva y personalizada para cada entorno.

El VRR facilita a las organizaciones la toma de decisiones y la asignación de recursos, garantizando que se atiendan primero las amenazas más urgentes.

El VRR va más allá del CVSS tradicional, que se basa en un modelo estático y generalmente tiene retrasos en la publicación de puntuaciones. Algunas de las diferencias y ventajas notables:

- Incluye inteligencia de amenazas temporal y en tendencia, capturando información de más de 100 fuentes, novedades de exploits, aportes de CNAs (CVE Numbering Authority) y expertos en ciberseguridad.

- Da contexto sobre la probabilidad real de explotación, incorporando información sobre ransomware y exploits activos.

- Usa listas como CWE Top 40 y OWASP Top 10 para aportar contexto cuando no hay CVE disponible, mejorando la valoración del riesgo en vulnerabilidades de aplicaciones, donde el uso de CVE es menos frecuente.

- Permite priorizar eficazmente las vulnerabilidades más críticas, evitando la inflación de riesgo común en algoritmos menos sofisticados.

- Ejemplo práctico: para CVE-2017-0144 (explotada por WannaCry), aunque el CVSS la califica como «High» (8.1), el VRR la eleva a «Crítica» (10), ya que pondera la existencia real de exploits, afectación por ransomware y aparición en listas importantes.

Uso del VRR en la gestión de vulnerabilidades

El VRR permite a las organizaciones:

- Comparar de forma homogénea tanto vulnerabilidades de infraestructura (normalmente asociadas a CVE) como de aplicaciones (con CWE u OWASP).

- Optimizan la estrategia de remediación según el impacto potencial y la probabilidad real de explotación.

- Aprovechan información de diferentes herramientas y fuentes, como los detalles de escáneres, inteligencia de amenazas open source y los aportes de expertos para tomar decisiones informadas.

- Cuando no existen amenazas claras asociadas, el sistema complementa la puntuación usando contextos adicionales (CWE Top 40, OWASP Top 10), y cruza los CVEs con las fuentes de inteligencia de Ivanti para mejorar la priorización.

Valor y beneficios adicionales de VRR

El documento enfatiza que el VRR proporciona un enfoque proactivo, dinámico, temporal y comprensivo para evaluar vulnerabilidades, siendo una herramienta esencial para:

- Visualizar y priorizar los riesgos más relevantes en el entorno digital actual.

- Facilitar la toma de decisiones sobre remediación efectiva, especialmente ante amenazas emergentes que pueden no estar aún reflejadas en las bases de datos tradicionales.

- Proporcionar una visión amplia, respaldada por inteligencia de amenazas continua, listas de errores críticos y análisis de expertos en ciberseguridad, resultando en puntuaciones precisas y accionables.

Ejemplos de casos que ilustran el valor de VRR

El documento presenta una tabla comparativa con vulnerabilidades concretas, donde se observa cómo el VRR tiende a ofrecer un puntaje generalmente superior al CVSS cuando identifica factores de amenaza activa o contexto adicional relevante (OWASP, CWE Top 40, exploits públicos).

| CVE | Descripción | CVSS | VRR |

|---|---|---|---|

| CVE-2019-0708 | BlueKeep, ransomware, CWE Top 40 | 9.8 | 10 |

| CVE-2017-0143 | MS17-10, RCE, ransomware, OWASP | 8.1 | 10 |

| CVE-2020-4430 | CISA Known Exploited, OWASP | 4.3 | 6.17 |

| CVE-2019-3978 | Exploit público, OWASP | 7.5 | 8.24 |

| CVE-2021-45105 | Log4j, DoS, CWE, OWASP | 5.9 | 7.47 |

Estas diferencias ilustran cómo el VRR ajusta la valoración según el contexto, aportando mayor claridad sobre priorización efectiva.

Conclusión

El sistema VRR, al agregar continuamente inteligencia de amenazas y correlacionar múltiples fuentes, brinda una visión mucho más completa y accionable del riesgo, permitiendo optimizar la gestión de vulnerabilidades en entornos empresariales complejos y dinámicos, donde los enfoques tradicionales pueden quedarse cortos.